非接觸 CPU 卡安全系統與邏輯加密系統的比較

- 2019-05-28 15:42:00

- 諾塔斯智能科技 原創

- 4690

非接觸CPU卡智能卡,可以使用密鑰版本的機制,即對于不同批次的用戶卡,使用不同版本的密鑰在系統中并存使用,達到密鑰到期自然淘汰過渡的目的,逐步更替系統中所使用的密鑰,防止系統長期使用帶來的安全風險,非接觸CPU卡智能卡,還可以使用密鑰索引的機制,即對于發行的用戶卡,同時支持多組索引的密鑰,假如當前使用的密鑰被泄漏或存在安全隱患的時候,系統可以緊急激活另一組索引的密鑰,而不用回收和更換用戶手上的卡片。因此,與非接觸IC卡系統相比,非接觸CPU卡智能卡系統支持更廣泛的功能,也更為靈活、安全和復雜。

非接觸CPU卡在快捷的交易速度方面不及非接觸IC卡,這也是非接觸IC卡技術現在被廣泛應用的一個重要原因。但是,片面追求交易速度,甚至以犧牲安全性為代價,又是一個得不償失的做法。因為,沒有可靠的安全性,也就失去了采用IC卡技術尤其是非接觸CPU卡技術的意義。而同時,安全性往往又必然要消耗一定的交易時間,降低了交易的速度。

密鑰管理系統(Key Management System),也簡稱 KMS,是 IC 項目安全的核心。如何進行密

鑰的安全管理,貫穿著 IC 卡應用的整個生命周期。

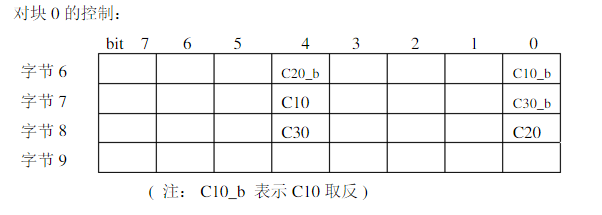

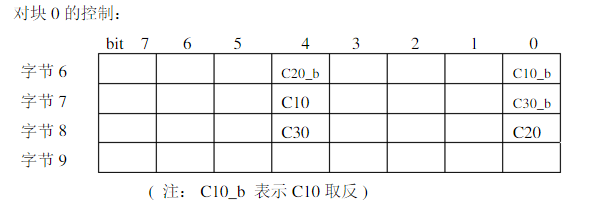

1、非接觸邏輯加密卡的安全認證依賴于每個扇區獨立的 KEYA 和 KEYB 的校驗,可以通過扇區控 制字對 KEYA 和 KEYB 的不同安全組合,實現扇區數據的讀寫安全控制。非接觸邏輯加密卡的個 人化也比較簡單,主要包括數據和各扇區 KEYA、KEYB 的更新,在期間所有敏感數據包括 KEYA 和 KEYB 都是直接以明文的形式更新。

由于 KEYA 和 KEYB 的校驗機制,只能解決卡片對終端的認證,而無法解決終端對卡片的認證, 即我們俗稱的“偽卡”的風險。

非接觸邏輯加密卡,即密鑰就是一個預先設定的固定密碼,無論用什么方法計算密鑰,最后就一定 要和原先寫入的固定密碼一致,就可以對被保護的數據進行讀寫操作。因此無論是一卡一密的系統 還是統一密碼的系統,經過破解就可以實現對非接觸邏輯加密卡的解密。很多人認為只要是采用了 一卡一密、實時在線系統或非接觸邏輯加密卡的 ID 號就能避免密鑰被解密,其實,非接觸邏輯加 密卡被解密就意味著 M1 卡可以被復制,使用在線系統盡可以避免被非法充值,但是不能保證非法 消費,即復制一張一樣 ID 號的 M1 卡,就可以進行非法消費。現在的技術使用 FPGA 就可以完全 復制。基于這個原理,M1 的門禁卡也是不安全的。目前國內 80%的門禁產品均是采用原始 IC 卡 的 UID 號或 ID 卡的 ID 號去做門禁卡,根本沒有去進行加密認證或開發專用的密鑰,其安全隱患遠 遠比 Mifare 卡的破解更危險,非法破解的人士只需采用的是專業的技術手段就可以完成破解過 程,導致目前國內大多數門禁產品都不具備安全性原因之一,是因為早期門禁產品的設計理論是從 國外引進過來的,國內大部分廠家長期以來延用國外做法,采用 ID 和 IC 卡的只讀特性進行身份識 別使用,很少關注卡與機具間的加密認證,缺少鑰匙體系的設計;而 ID 卡是很容易可復制的載 體,導致所有的門禁很容易幾乎可以在瞬間被破解復制;這才是我們國內安防市場最大的災難。 2、非接觸 CPU 卡智能卡與非接觸邏輯加密卡相比,擁有獨立的 CPU 處理器和芯片操作系統,所 以可以更靈活的支持各種不同的應用需求,更安全的設計交易流程。但同時,與非接觸邏輯加密卡 系統相比,非接觸 CPU 卡智能卡的系統顯得更為復雜,需要進行更多的系統改造,比如密鑰管 理、交易流程、PSAM 卡以及卡片個人化等。密鑰通常分為充值密鑰(ISAM 卡),減值密鑰 (PSAM 卡),身份認證密鑰(SAM 卡)。

非接觸 CPU 卡智能卡可以通過內外部認證的機制,例如像建設部定義的電子錢包的交易流程,高 可靠的滿足不同的業務流程對安全和密鑰管理的需求。對電子錢包圈存可以使用圈存密鑰,消費可 以使用消費密鑰,清算可以使用 TAC 密鑰,更新數據可以使用卡片應用維護密鑰,卡片個人化過 程中可以使用卡片傳輸密鑰、卡片主控密鑰、應用主控密鑰等,真正做到一鑰一用。 非接觸 CPU 卡加密算法和隨機數發生器與安裝在讀寫設備中的密鑰認證卡(SAM 卡)相互發送認證 的隨機數,可以實現以下功能:

(1) 通過終端設備上 SAM 卡實現對卡的認證。

(2) 非接觸 CPU 卡與終端設備上的 SAM 卡的相互認證,實現對卡終端的認證。

(3) 通過 ISAM 卡對非接觸 CPU 卡進行充值操作,實現安全的儲值。

(4) 通過 PSAM 卡對非接觸 CPU 卡進行減值操作,實現安全的扣款。

(5) 在終端設備與非接觸 CPU 卡中傳輸的數據是加密傳輸。

(6) 通過對非接觸 CPU 卡發送給 SAM 卡的隨機數 MAC1,SAM 卡發送給非接觸 CPU 的隨機數 MAC2 和由非接觸 CPU 卡返回的隨機數 TAC,可以實現數據傳輸驗證的計算。而 MAC1、MAC2 和 TAC 就是同一張非接觸 CPU 卡每次傳輸的過程中都是不同的,因此無法使用空中接收的辦法來 破解非接觸 CPU 卡的密鑰。

3、非接觸 CPU 卡智能卡,可以使用密鑰版本的機制,即對于不同批次的用戶卡,使用不同版本的 密鑰在系統中并存使用,達到密鑰到期自然淘汰過渡的目的,逐步更替系統中所使用的密鑰,防止 系統長期使用帶來的安全風險。

非接觸 CPU 卡智能卡,還可以使用密鑰索引的機制,即對于發行的用戶卡,同時支持多組索引的 密鑰,假如當前使用的密鑰被泄漏或存在安全隱患的時候,系統可以緊急激活另一組索引的密鑰, 而不用回收和更換用戶手上的卡片。

非接觸 CPU 卡智能卡系統中,PSAM 卡通常用來計算和校驗消費交易過程中出現的 MAC 碼,同 時在計算的過程中,交易時間、交易金額、交易類型等交易信息也都參與運算,使得交易更安全更 可靠。某些情況下,非接觸 CPU 卡智能卡系統中的 PSAM 卡還可以用來支持安全報文更新數據時 MAC 的計算,以及交易 TAC 的驗證。因此,與非接觸邏輯加密卡系統相比,非接觸 CPU 卡智能 卡系統中的 PSAM 卡支持更廣泛的功能,也更為靈活、安全和復雜。通常非接觸 CPU 卡智能卡系 統的 PSAM 卡還支持不同的密鑰版本。

而非接觸 CPU 卡智能卡的個人化通常可以分為卡片洗卡和卡片個人化兩個獨立的流程,前者創建 卡片文件結構,后者更新個人化數據,并注入相應的密鑰。在信息更新和密鑰注入的過程中,通常 都采用安全報文的方式,保證數據和密鑰更新的正確性和安全性。而且密鑰注入的次序和相互保護 的依存關系,也充分體現了密鑰的安全設計,比如卡片主控密鑰通常被用來保護導入應用主控密 鑰,應用主控密鑰通常被用來保護導入其他應用密鑰,比如消費密鑰等。 4、非接觸 CPU 卡的密鑰實現方式:

(1) 硬密鑰:即在終端機具中安裝 SAM 卡座,所有的認證都是由安裝在 SAM 卡座中的 SAM 卡 進行運算的,這樣在終端機具維修時,只要取出 SAM 卡座中的 SAM 卡,這臺終端機具就是空的 了。所以所有的銀行設備都采用 SAM 卡的認證模式。

(2) 軟密鑰:終端機具中沒有 SAM 卡座,這個密鑰的運算實際上是由終端機具完成的,這樣客 戶的密鑰就等于存在終端機具中,廠家拿回終端機具維修時,極易造成密鑰流失。 總結以上所述,M1 卡即邏輯加密卡采用的是固定密碼,而采用非接觸 CPU 卡智能卡采用的是動態 密碼,并且是一用一密即同一張非接觸 CPU 卡智能卡,每刷一次卡的認證密碼都不相同,這種智 能化的認證方式使得系統的安全性得到提高,特別是當交易雙方在完成交易之后,收單方有可能擅 自修改或偽造交易流水來達到獲利目的,為了防止終端偽造交易流水,系統要求卡片能夠產生由交 易要素生成的交易驗證碼,在后臺清算時來對交易的有效性進行驗證。非接觸式 CPU 卡則可以在 交易結束時產生個交易驗證碼 TAC,用來防止偽造交易。邏輯加密卡由于不具有運算能力,就不 可能產生交易的驗證碼。

所以,從安全性的角度來看, 從 IC 卡邏輯加密卡升級到 CPU 卡是一種必然的選擇。

| 聯系人: | 張經理 |

|---|---|

| 電話: | 400-023-6659 |

| 傳真: | 023-68798110 |

| Email: | 843718693@qq.com |

| QQ: | 843718693 |

| 微信: | Lotus-Smart |

| 微博: | lotusreader |

| 旺旺: | 諾塔斯智能科技有限公司 |

| 地址: | 重慶市江北區宏帆路36號宏帆天地1棟6樓 |

-

在線客服

-

關注微信

-

網上商城